El año pasado me alegré un poco de no trabajar como adminstrador de sistemas, el continuo escándolo de fallos gordos de seguridad, me hubiera subido la tensión aún más 😀

Uno de los fallos de seguridad fué el llamado ‘POODLE‘ destapado por gente Google, del que llevaban conociendo us existencia bastante tiempo; en resumen permite leer en claro una transmisión de datos que usa ssl con unas ciertas características.

Configurando certificados de Comodo en servidores apache2 de Debian, me he llevado el chasco de que son vulnerables por defecto a POODLE, así que he aquí un copy&paste para solucionarlo en un pis pas.

La solución se basaa en desactivar SSLv3 y listo, todo funciona igual pero nos evitamos ser vulnerables

/etc/apache2/mods-available/ssl.conf

[shell]

SSLProtocol all -SSLv3 -SSLv2

[/shell]

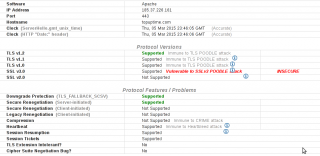

Lo mejor es que esta herramienta de Comodo nos permite chequear y validar si somos vulnerables además de otros tantos chequeos de seguridad:

[raw]

https://sslanalyzer.comodoca.com/?url=www.senin.org

[/raw]

Deja una respuesta